[EN]

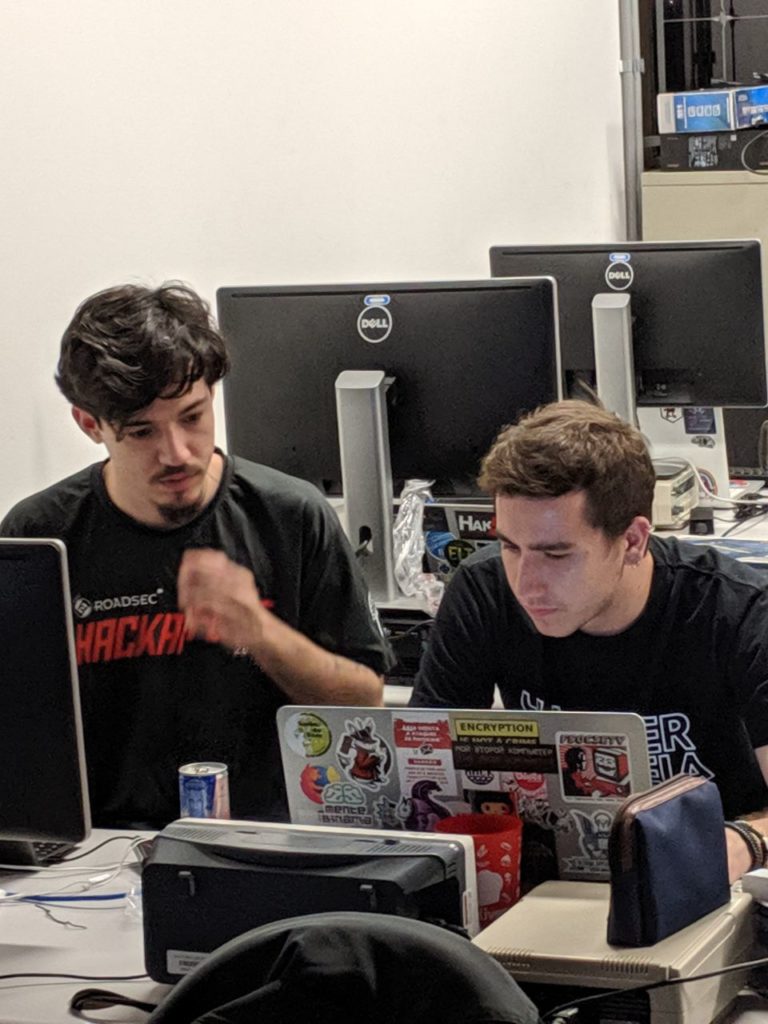

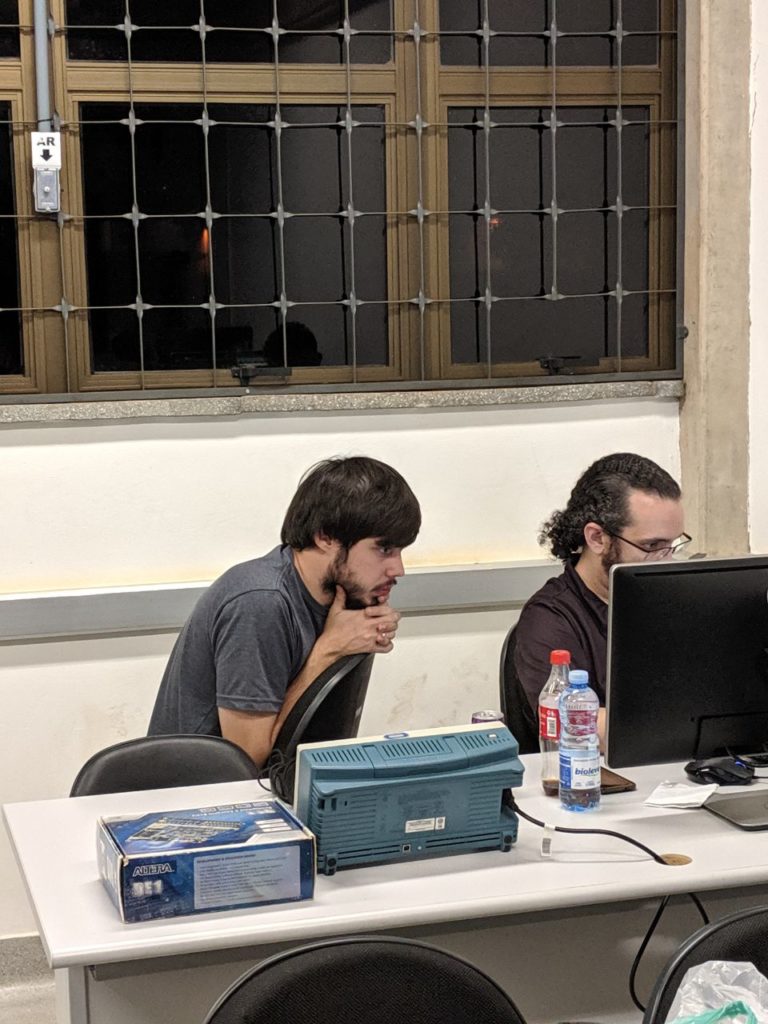

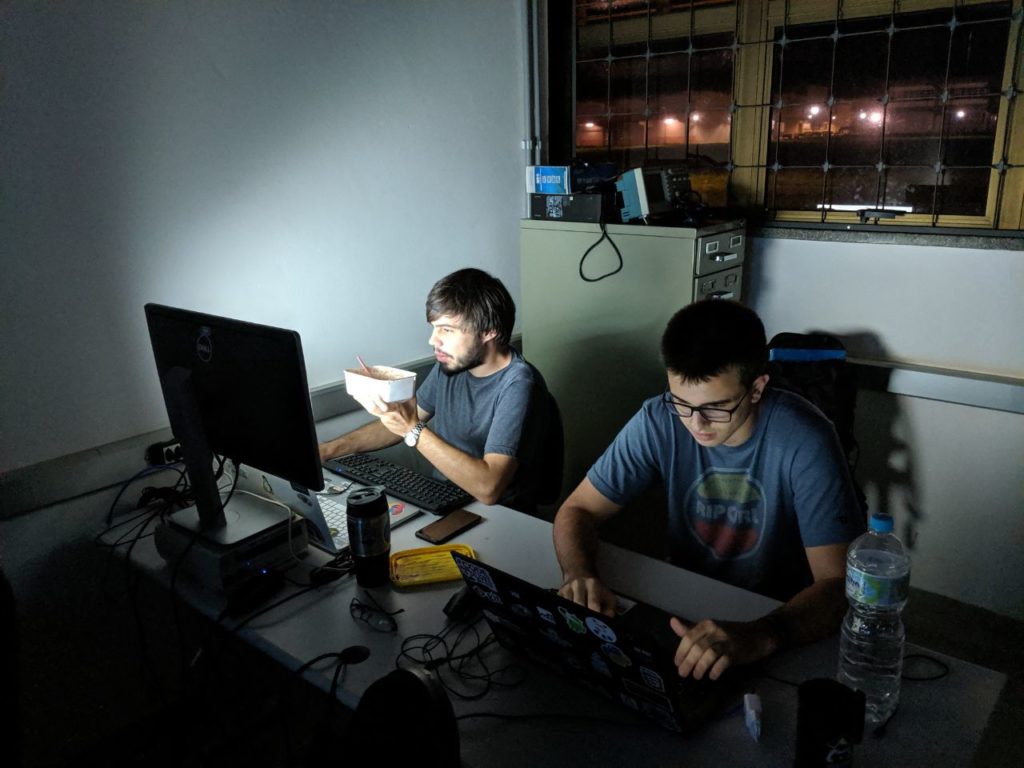

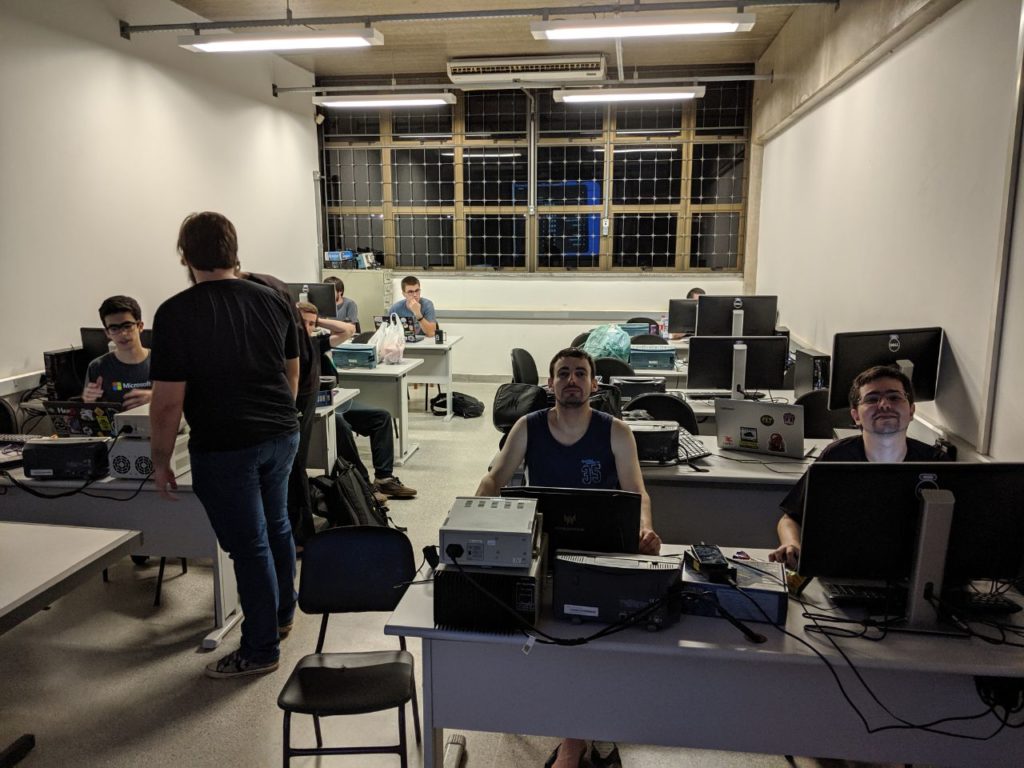

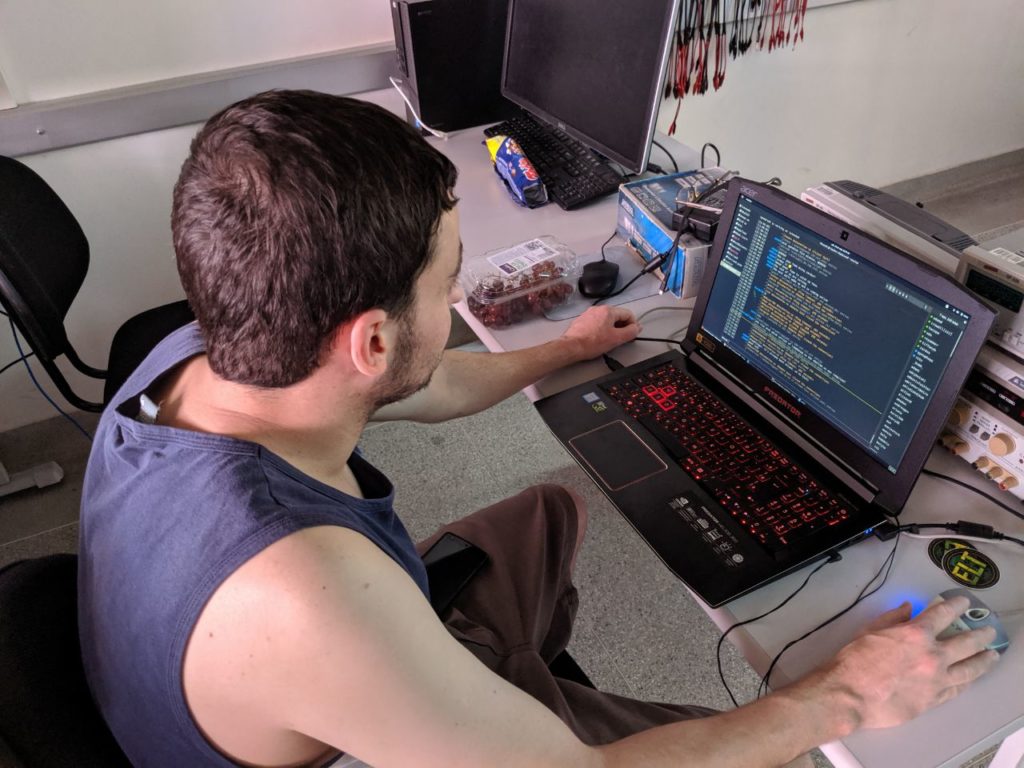

On July 20 and 21, 2019, a qualifying phase of CTF CyBRICS (https://cybrics.net), a cyber-security competition of the BRICS countries (Brazil, Russia, India, China and South Africa) took place… This phase had 775 teams from dozens of countries. We won 12th overall place (https://cybrics.net/stats) and 1st place among the Brazilian teams, as well as one of the places to represent Brazil in the final phase of the competition.

The final round of CyBRICS will take place September 23-28 in St. Petersburg, Russia. We need to send 5 players and one Professor, also member of the team, so we are looking for sponsorship to help with the travel costs, estimated at R$ 40,000.00 (about 10,000.00 USD).

Interested in contributing to the growth of cyber security in BRICS countries (specially in Brazil), advertisement, and be in touch with potential future cyber security specialists on your company? Contact us for more information: elt at ctf-br.org.

[PT-BR]

Nos dias 20 e 21 de julho de 2019, ocorreu a fase qualificatória do CTF CyBRICS (https://cybrics.net), competição envolvendo times de segurança acadêmicos dos países do BRICS (Brasil, Rússia, Índia, China e África do Sul). Essa fase contou com 775 equipes de dezenas de países. Nós conquistamos o 12º lugar geral (https://cybrics.net/stats) e o 1º lugar dentre os times brasileiros, além de uma das vagas para representar o Brasil na fase final da competição.

A fase final do CyBRICS ocorrerá de 23 a 28 de setembro em São Petesburgo, Rússia. O time pretende enviar 5 membros estudantes e 1 Professor, também membro do time, mas necessita de patrocínio para ajudar nos custos da viagem, estimado em R$ 40.000,00.

Interessado em contribuir com o crescimento da área de cibersegurança nos países do BRICS (especialmente no Brasil), propaganda de sua marca a nível internacional e ficar em contato com potenciais futuros especialistas em infosec para sua empresa? Contate-nos via elt at ctf-br.org para informações sobre as cotas! Além disso, como contrapartida, se houver interesse da empresa, podemos fazer uma apresentação remota pós-evento para os colaboradores, falando dos desafios e técnicas utilizadas para a resolução dos mesmos, bem como um pequeno vídeo sobre como foi a final e apresentando o(s) patrocinador(es).